- 2025-04-14 16:51 2510

- 产品价格:450000.00 元/个 起

- 发货地址:广东深圳龙岗区 包装说明:不限

- 产品数量:9999.00 个产品规格:不限

- 信息编号:140668373公司编号:18586759

- 林先生 ISO认证办理专员 微信 15338786435

- 进入店铺 在线留言 QQ咨询 在线询价

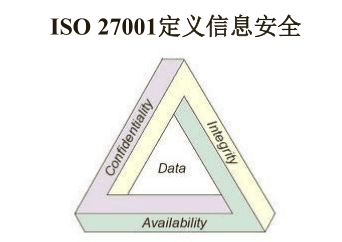

东莞ISO27001认证办理 信息安全管理体系认证 辅导到位需要那些材料

- 相关产品:

1. 在制定密码策略时,应考虑下列内容:组织间使用密码控制的管理方法,包括保护业务信息的一般原则,基于风险评估,应确定需要的保护级别,并考虑需要的加密算法的类型、强度和质量;使用密码保护通过移动电话、可移动介质、设备或者通过通信线路传输的敏感信息。

2. 公司对程序源代码和相关事项(诸如设计、说明书、确认计划和验证计划)的访问需严格控制,对于程序源代码的保存,通过代码的存储控制来实现,是放在源程序库中。

3. 评审应用系统中控制和完整性的程序,以确保它们不因操作系统变更而损坏,确保年度支持计划和预算中包括由于操作系统变更而引起的评审和系统测试,及时提供操作系统变更的通知,以便于在实施之前进行合适的测试和评审,同时对业务连续性计划进行合适的变更。

4. 需定期评估隐藏信息的对外通信安全,掩盖和调整系统的通信行为,以减少第三方从这些行为中推断信息的可能性。公司还应在现有法律或法规允许的情况下,定期监视个人和系统的活动。监视计算机系统的资源使用。

5. 需及时获得组织所使用的各类操作系统、应用系统、软件工具等信息系统的技术脆弱性信息,评估组织对此类技术脆弱点的保护,并采取适当的控制措施。

具体管理策略请参见《信息系统获取、开发及维护管理制度》。

条款 5.2.2

a. 组织要确保分配有ISMS职责的所有人员都具有执行所要求任务的能力 l 是否有一个确保分配有ISMS职责的所有人员都具有完成所要求任务的能力的过程?

b. 组织要确保所有相关人员意识到其信息安全活动的重要性 l 是否有一个确保所有相关人员都识到其信息安全活动的重要性的过程?

条款 6 ISMS内部审核

(1) 定期进行内部ISMS审核 l 是否有一个定期进行内部ISMS审核的过程?

(2) 制定审核方案 l 是否有一个审核方案?

l 该审核方案是否考虑了受审核的过程与受审核的部门的状况和重要性,以及以往审核的结果?

(3) 定义审核的准则、范围、频次和方法 l 审核的准则、范围、频次和方法是否定义?

(4) 审核员的选择,审核的实施要确保审核过程的客观公正 l 审核员的选择,审核的实施是否确保审核过程的客观公正?

(5) 审核员不准审核自己的工作 l 是否审核员审核了自己的工作?

(6) 形成内审程序文件 l 是否有定义内审职责和要求方面的内审程序文件?

(7) 采取纠正措施 l 是否有一个确保受审部门的责任管理者及时采取措施,消除“已发现的不符合事项及其产生的原因”的过程?

(8) 跟踪纠正措施 l 是否有一个对纠正措施的跟踪活动?

l 跟踪活动是否包括验证和验证结果的报告?

A.7人力资源安全

A7.1 A.7.1.1审查 访问人力资源部等相关部门,验证人员任用前的审查工作。

任用之前 A.7.1.2 任用条款和条件 查阅任用合同中的信息安全相关的任用条款

A7.2 A.7.2.1 管理职责 访问管理者(或管理者代表),验证对员工提出的信息安全方面的要求。

任用中 A.7.2.2 信息安全意识、教育和培训 查阅培训计划和培训记录。

A7.2.3 纪律处理过程 访问人力资源部等相关部门,以及查阅信息安全奖惩制度。

A.7.3 A.7.3.1 终止职责 访问人力资源部,了解和验证组织的员工和第三方人员等在任用结束后的信息安全要求。

任用的终止或变化

A.8资产管理

A.8.1 A.8.1.1 资产清单 审核组织的信息资产清单和关键信息资产清单。

对资产负责 A.8.1.2 资产责任人

A8.1.3 资产的允许使用 访问各部门,了解对信息资产使用的控制。

A.8.1.4 资产的归还 访问行政部、人力资源部等相关部门,了解和验证组织的员工和第三方人员等在任用结束后,对领用资产的归还情况。

- 产品分类

- 质量管理体系认证 FSC认证森林管理体系认证 ISO14001认证 ISO45001认证 BRC认证 食品安全管理体系认证 ISO认证 IATF16949汽车质量管理体系认证 GMP良好操作规范体系认证 ISO27001信息安全体系认证 服务管理体系认证

- 商家产品推荐

- 广州FSSC22000认证广东佛山食品安全体系认证需要那些材料 东莞FSSC22000认证深圳惠州食品安全体系认证辅导培训咨询办理申请费用公司流程需要那些材料 汕头FSC认证揭阳肇庆森林管理体系认证之转换体系需要那些材料 中山FSC认证珠海江门森林产销监管链体系认证之产品声明需要那些材料 广州FSC认证广东佛山森林产销监管链体系认证之木材法规需要那些材料 东莞FSC认证深圳惠州森林管理体系认证辅导培训咨询办理申请需要那些材料 汕头ISO9001认证揭阳潮州质量管理体系认证辅导办理之检查表需要那些材料 江门ISO9001认证中山珠海质量管理体系认证辅导培训咨询办理申请费用公司价格之内审检查表需要那些材料 深圳ISO9001认证东莞惠州质量管理体系认证咨询辅导培训办理申请公司流程费用价格需要那些材料 广东ISO9001认证广州佛山质量管理体系认证审核咨询辅导培训办理申请费用价格费用公司流程需要那些材料