- 2025-01-31 16:51 1430

- 产品价格:450000.00 元/个 起

- 发货地址:福建厦门 包装说明:不限

- 产品数量:9999.00 个产品规格:不限

- 信息编号:141465160公司编号:17679748

- 林经理 认证办理专员 微信 18950166287

- 进入店铺 在线留言 QQ咨询 在线询价

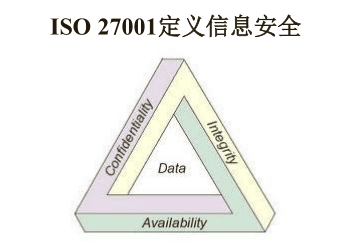

ISO27001认证咨询 ISO27000认证 专业认证 高效咨询需要什么材料

- 相关产品:

iso27001认证咨询

信息安全测量领域 信息安全测量类别

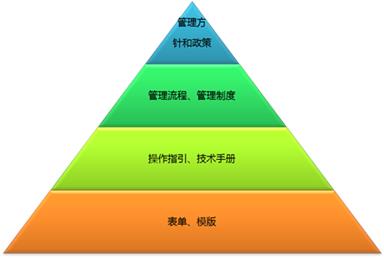

A.5 安全方针 1.方针及信息安全目标有效性测量

2.风险管理测量

A.6 信息安全组织 1.信息安全组织测量

A.7 人力资源安全 1.人力资源管理测量

2.信息安全培训测量

A.8 资产管理 1.资产识别表测量

2.数据和文档管理测量

3.设备管理测量

A.9 访问控制 1.访问控制有效性测量

A.10 密码学 1.密码管理

A.11 物理环境安全 1.物理环境测量

A.12 操作管理 1.系统监控测量

2.防病毒及恶意软件测量

3.备份管理测量

4.软件和系统管理测量

A.13 通信管理 1.保密协议测量

2.网络安全测量

3.电子消息测量

A.14 信息系统获取、开发和维护 1.信息系统开发过程测量

A.15 供应商管理 1.第三方服务管理测量

A.16 信息安全事件管理 1.信息安全事件管理测量

A.17 业务连续性管理 1.业务连续性计划有效性测量

A.18 符合性 1.合规性测量

严重安全事件处理流程:

a) 运营安全工作人员将安全事件发现情况或报告上报相应部门总监和运营安全组长;

b) 相应部门总监负责随时跟踪运营安全管理组长的处理解决问题过程。

c) 运营安全组长记录分析安全事件,对安全事件进行处理,解决问题,并上报信息安全管理小组;

d) 信息安全小组指示信息安全工作小组协调对事件进行深入分析,必要时可告知相关专业安全厂商,由厂商协助运营安全组长处理解决安全事件;

e) 信息安全工作小组负责协调专业安全商、产品商、集成商配合部门人员共同解决严重安全事件;

f) 如果未能解决事件,则转入安全事故处理流程;

g) 如果成功处理事件,则做系统恢复和事件总结。

1) 数据保护和个人信息的隐私

谨慎遵守国家法律法规有关个人资料保密和隐私的规定,保护处理个人信息和数据安全。

2) 防止滥用信息处理设施

防止任何在受到管理的信息处理实施受到滥用。

3) 密码控制措施的规则

遵照《访问控制制度》执行密码策略。

如果需要加密措施,必须从法律顾问获取*建议以保证需要时符合有关规定。

为保证遵照有关规定需要采取以下控制措施:

a) 在获取加密技术前,要向*咨询并评估密码控制措施和要求;

b) 使用正式授权、购置和初始程序,保证遵照有关加密技术的法律;

c) 对受控加密项目与有关的执法机构(如国家商业密码办公室)进行合作。